CXM WEB CONNECT

Schnittstelle einrichten

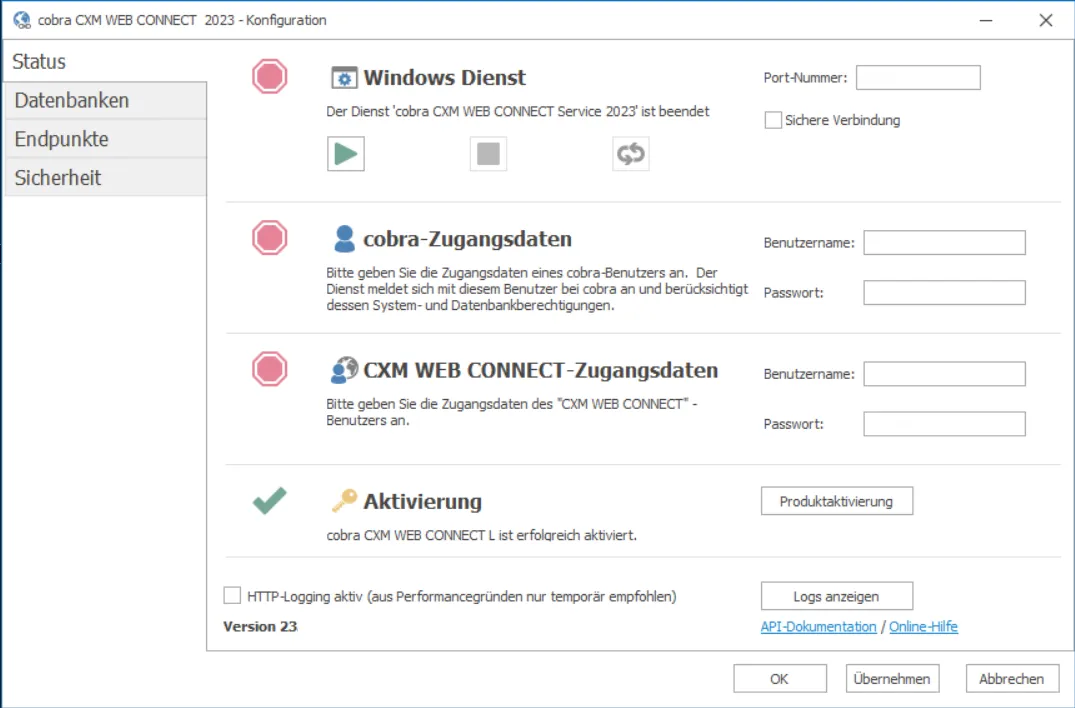

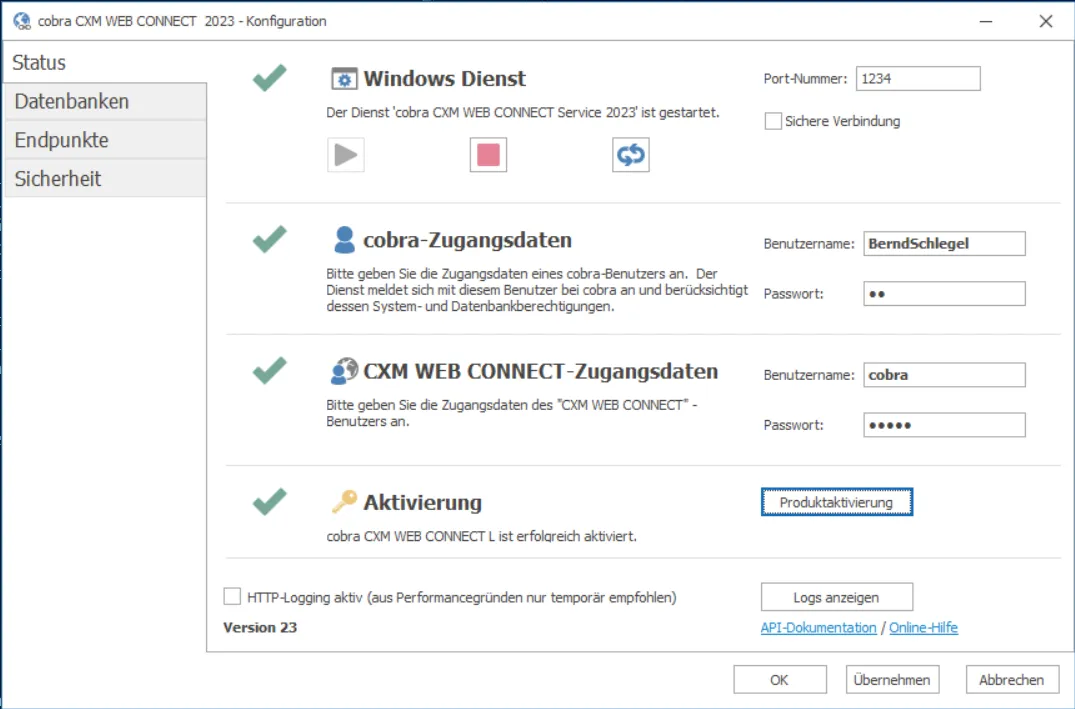

Die Einrichtung der Schnittstelle geschieht in mehreren Registerkarten. Dabei geht es im Wesentlichen darum, den Dienst zu starten und die Zugangsdaten zu hinterlegen, mit denen Daten in einer bestimmten Datenbank verändert werden dürfen.

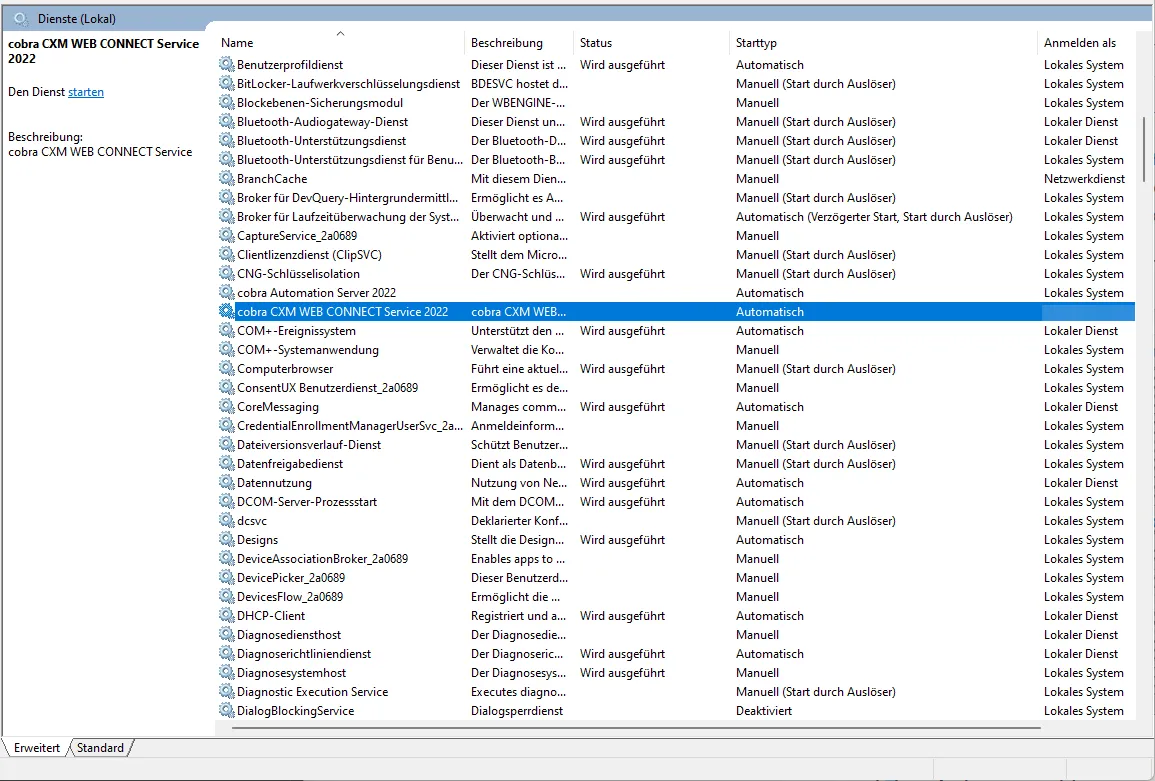

Die Schnittstelle läuft als lokaler Dienst »cobra CXM WEB CONNECT Service 2025«.

- Rufen Sie die Eigenschaften des Dienstes auf und wechseln Sie in den Reiter »Anmelden«.

- Stellen Sie sicher, dass das entsprechende Konto und ggf. Kennwort hinterlegt ist.

Beachten Sie

Bei einem Update von CXM WEB CONNECT müssen Sie ggf. Ihre Zugangsdaten des Dienstkontos erneut eingeben.

»Status«

| Windows-Dienst | Über diese Schaltflächen starten, stoppen und aktualisieren Sie den Dienst. |

| Port-Nummer | Hier stellen Sie ein, über welchen Port auf die Daten zugegriffen werden soll. Tragen Sie den Port ein, der in Ihrem System anderweitig noch nicht verwendet wird und in Ihrer Firewall freigegeben wurde. Wir empfehlen Ihnen eine fünfstellige Portnummer. |

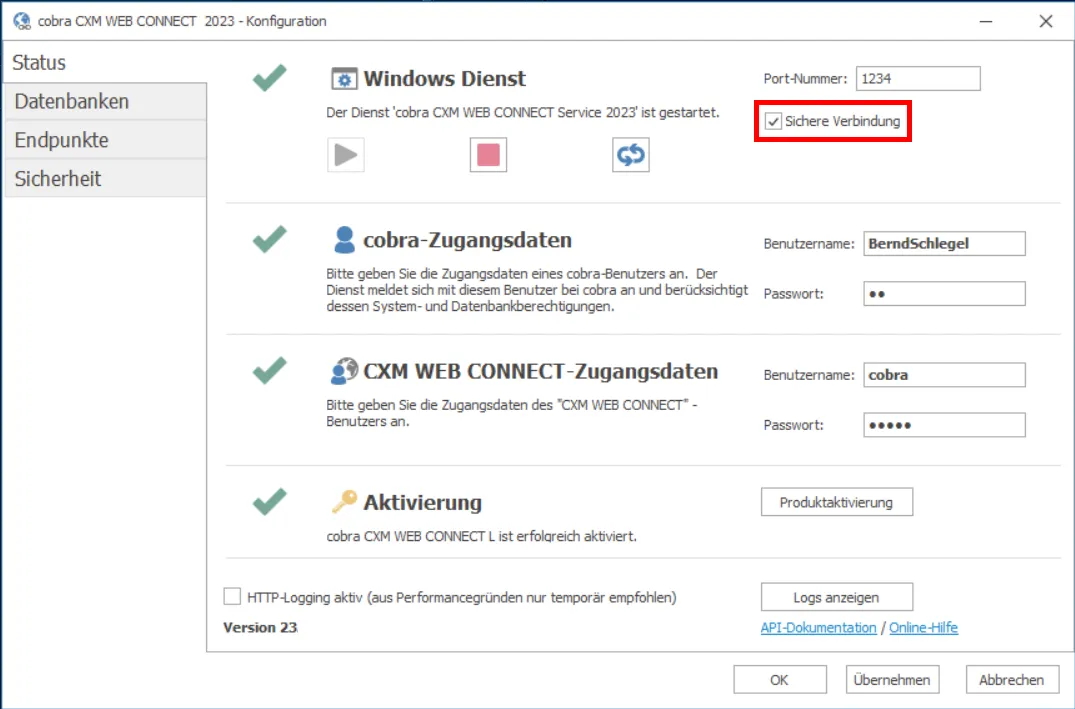

| Sichere Verbindung | Wollen Sie mit einer sicheren Verbindung arbeiten bzw. die Daten zwischen Endgerät und Server verschlüsselt übertragen, müssen Sie ein SSL-Zertifikat installieren. Das Zertifikat muss auf dem System, auf dem CXM WEB CONNECT installiert ist, installiert und konfiguriert werden. Gegebenenfalls muss es auch noch auf dem entsprechenden Endgerät oder Client installiert werden. Siehe Sichere Verbindung einrichten. |

| cobra Zugangsdaten | Hier geben Sie die Daten ein, mit denen Sie sich bei der Anmeldung an cobra identifizieren. Es werden keine Systemverwalter-Rechte benötigt. Im Optimalfall handelt es sich um jene Rechte, die auch für die Schnittstellen-Endpunkte benötigt werden. Definieren Sie entsprechend einen Endpunkt mit »Lese und Schreibzugriff«, dann sollten in der Datenbanksicherheit diese Tabellen- und Feldrechte ebenfalls vergeben sein. |

| CXM WEB CONNECT-Zugangsdaten | Dies sind die Zugangsdaten, mit denen sich beispielsweise ein externer Entwickler bei der Schnittstelle authentifizieren kann. Nur bei erfolgreicher Authentifizierung kann überhaupt mit der Schnittstelle kommuniziert werden. |

| Aktivierung | Hier verwalten Sie Ihre Lizenz für die Schnittstelle. |

| HTTP-Logging aktiv | Aktivieren Sie die Checkbox, werden alle Anfragen protokolliert. Da dies die Systemperformance beeinträtigen kann, empfehlen wir diese Funktion nur zeitlich begrenzt zu verwenden. Klicken Sie hierfür auf die Schaltfläche »Logs anzeigen«, können Sie die Anfrageprotokolle der letzten sieben Tage einsehen. |

Sichere Verbindung einrichten

Zertifikate sichern bei einem Update ab der CXM WEB CONNECT Version »25.4«

Damit Ihre »appsettings.json«-Datei bei einem Update nicht überschrieben und erneut konfiguriert werden muss, sichern Sie die Datei unter dem Einstellungspfad:

C:\ProgramData\cobra\WebConnect\

Im Falle eines Updates wird die Datei an diesem Ort zuerst ausgelesen.

- Hinterlegen Sie die Datei »appsettings.json« im exemplarischen Ordner »C:\ProgramData\cobra\WebConnect\«.

Sichere Verbindung

Wir empfehlen, die Kommunikation mit externen Webformularen immer verschlüsselt einzurichten.

- Stellen Sie sicher, dass die Portnummer und die sichere Verbindung in Ihrer Firewall eingerichtet sind.

- Richten Sie das SSL-Zertifikat - z.B. Windows-PFX-Zertifikat - ein und binden Sie es auf den Port. Kontaktieren Sie Ihre IT, sie wird Ihnen das benötigte Zerftifikat zur Verfügung stellen.

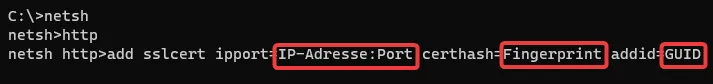

- Die Bindung des SSL-Zertifikates auf den Port kann über die Kommandozeile (CMD) erfolgen:

- Starten Sie CMD als Administrator.

- Erteilen Sie den Befehl »Netsh«.

- Erteilen Sie den Befehl »http«.

- Erteilen Sie den Befehl »add sslcert ipport=IP-Adresse:Port certhash=Fingerprint appid={GUID}«.

Ersetzen Sie »IP-Adresse:Port«, »Fingerprint« und »GUID« mit Ihren Daten.

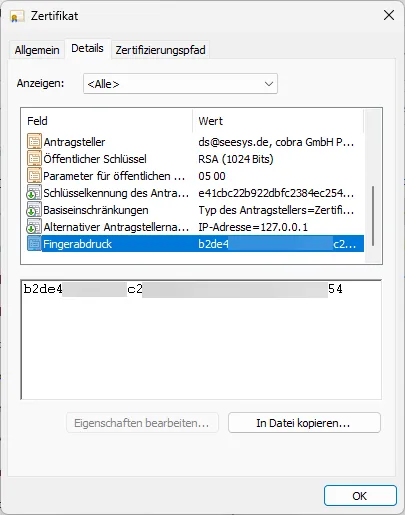

certhash (Fingerprint)

Den »certhash« bzw. »Fingerprint« erhalten Sie von Ihrem Administrator, oder sie können diese Eigenschaft manuell aus dem Zertifikat per Kontextmenü auslesen.

- Klicken Sie das Zertifikat doppelt an.

- Wechseln Sie in den Reiter »Details«.

Dort finden Sie das Feld »Fingerabdruck« mit den benötigten Daten.

appid (GUID)

Die »appid« bzw. »GUID« kann hier erstellt werden.

Beispiel:

netsh http add sslcert ipport=172.16.1.32:30001 certhash=43953a5f065fb433c6b620dddcf37cb358ebbede appid={91291103-8638-4b7c-a3ab-649450d4c947}

Das SSL-Zertifikat hinterlegen

Es gibt zwei Möglichkeiten das Zertifikat in CXM WEB CONNECT zu hinterlegen:

1. Das Zertifikat auf Dateiebene hinterlegen

- Exportieren Sie das Zertifikat aus dem Zertifikatsspeicher in den gewünschten Ablageort.

- Passen Sie die CXM Konfigurations-Datei an:

C:\Program Files\cobra\CXM WEB CONNECT\WebApi\appsettings.json

- Fügen Sie den Eintag für das Zertifikat und dessen Ablageort und Passwort hinzu.

Beispiel vor der Änderung:

{

"Logging": {

"LogLevel": {

"Default": "Information",

"Microsoft": "Warning",

"Microsoft.Hosting.Lifetime": "Information"

}

},

"AllowedHosts": "*"

}

Beispiel nach der Änderung:

{

"Logging": {

"LogLevel": {

"Default": "Information",

"Microsoft": "Warning",

"Microsoft.Hosting.Lifetime": "Information"

}

},

"AllowedHosts": "*",

"Kestrel": {

"Certificates": {

"Default": {

"Path": "C:\\Program Files\\cobra\\WebConnectorServer2020\\Zertifikat\\Zertifikat.pfx",

"Password": "cobra2021!"

}}}

}

2. Das Zertifikat aus dem Zertifikatspeicher binden

Sie belassen das Zertifikat im Zertifikatspeicher.

- Passen Sie die CXM Konfigurations-Datei an.

C:\Program Files\cobra\CXM WEB CONNECT\WebApi\appsettings.json

- Fügen Sie den Eintrag mit dem Verweis auf den Zertifikatsspeicher hinzu.

Beispiel vor der Änderung:

{

"Logging": {

"LogLevel": {

"Default": "Information",

"Microsoft": "Warning",

"Microsoft.Hosting.Lifetime": "Information"

}

},

"AllowedHosts": "*"

}

Beispiel nach der Änderung:

{

"Logging": {

"LogLevel": {

"Default": "Information",

"Microsoft": "Warning",

"Microsoft.Hosting.Lifetime": "Information"

}

},

"AllowedHosts": "*",

"Kestrel": {

"Certificates": {

"Default": {

"Subject": "localhost",

"Store": "Root"

}}}

}

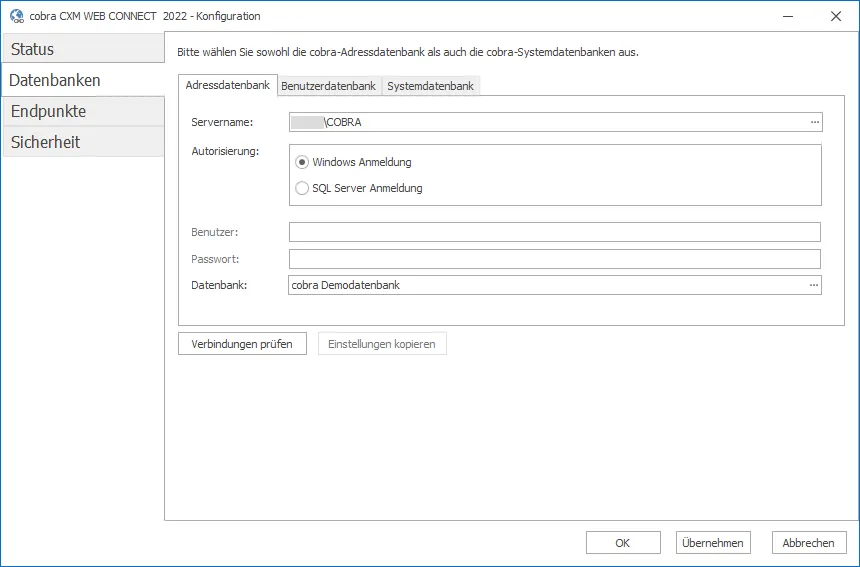

»Datenbanken«

Hier geben Sie an, für welche cobra Datenbank der Zugriff eingerichtet werden soll.

Windowsanmeldung

Sofern Sie hier das Windowsanmeldeverfahren zur Benutzerauthentifizierung nutzen, müssen Sie das entsprechende Benutzerkonto unter »Eigenschaften: Anmelden« des lokalen Dienstes hinterlegen.

- Tragen Sie die cobra Zugangsdaten ein. Dies geschieht getrennt für die Adressdaten-, die Benutzer- und die Systemdatenbank.

Mit der Schaltfläche »Verbindungen prüfen« können Sie die Richtigkeit Ihrer Eingaben testen. Dazu müssen Sie für alle drei Datenbanken Zugangsdaten hinterlegt haben.

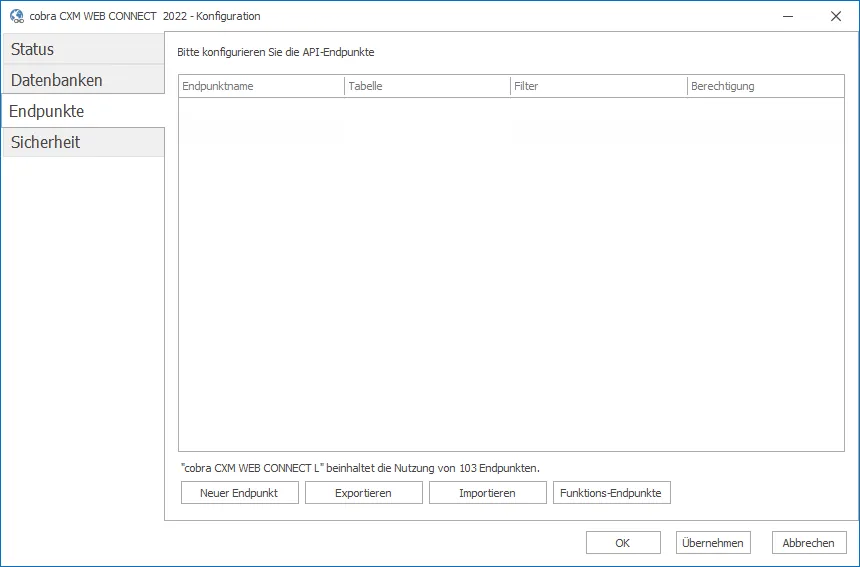

»Endpunkte«

Als Endpunkte geben Sie an, auf welche Daten innerhalb der zuvor ausgewählten Datenbank der Benutzer per REST-API zugreifen darf. Es stehen Ihnen die folgenden Tabellen der Datenbank zur Verfügung:

- Adressen

- Kontakte

- Zusatz- und Unterdaten

- freie Tabellen

Übertragen Sie beispielsweise Adressdaten und Kontaktdaten über ein Formular, so wären dies zwei Endpunkte, da die Daten in zwei unterschiedliche Tabellen geschrieben werden, die Adresstabelle und die Kontakttabelle.

Wie viele Endpunkte Sie freischalten dürfen, ist von Ihrer Lizenz abhängig. Über welche Lizenz Sie verfügen und wie viele Endpunkte Sie damit einrichten dürfen, wird Ihnen unten in diesem Dialog angezeigt.

Zum Einrichten und Arbeiten mit Endpunkten, siehe REST-API verweden.

»Sicherheit«

Hier richten Sie die API-Keys und die Authentifizierung ein.

Optional können Sie einen HTTP-Header für das Cross-Origin Resource Sharing (CORS) eingeben, wenn Sie beispielsweise das neue cobra Outlook Add-In verwenden.

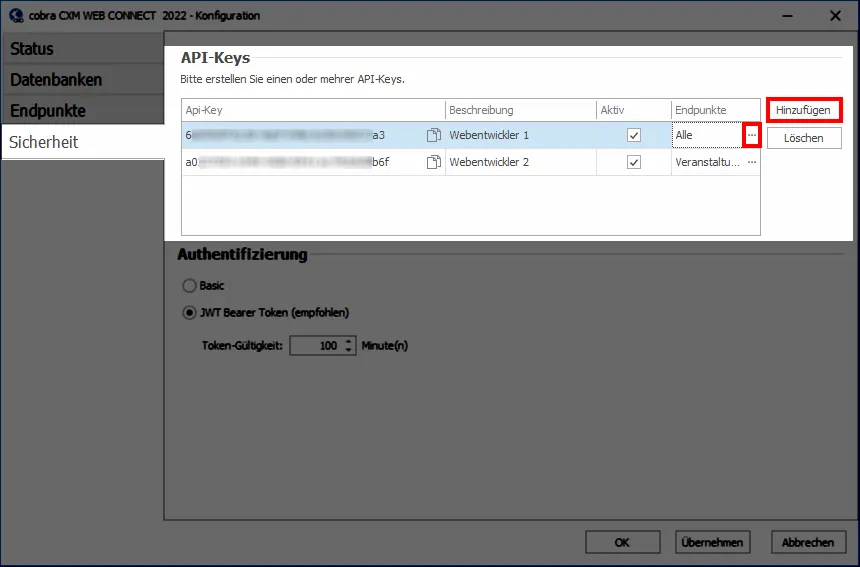

API-Keys

Zur Ansteuerung der gesetzten REST-Endpunkte benötigen Sie mindestens einen API-Key.

- Klicken Sie auf »Hinzufügen«, um einen neuen API-Key zu erstellen.

- Vergeben Sie einen relevanten Namen für den erstellten API-Key.

- Aktivieren/Deaktivieren Sie den erstellten API-Key via der Checkbox.

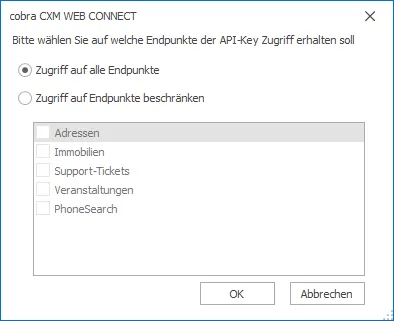

- Legen Sie die Zugriffsweite des API-Keys fest. Klicken Sie hierzu in der Spalte »Endpunkte« auf das »...«-Symbol.

Sie können den Zugriff auf alle Endpunkte erlauben oder den Zugriff auf ausgewählte Endpunkte beschränken.

- Löschen Sie einen API-Key, indem Sie diesen auswählen und auf die Schaltfläche »Löschen« klicken.

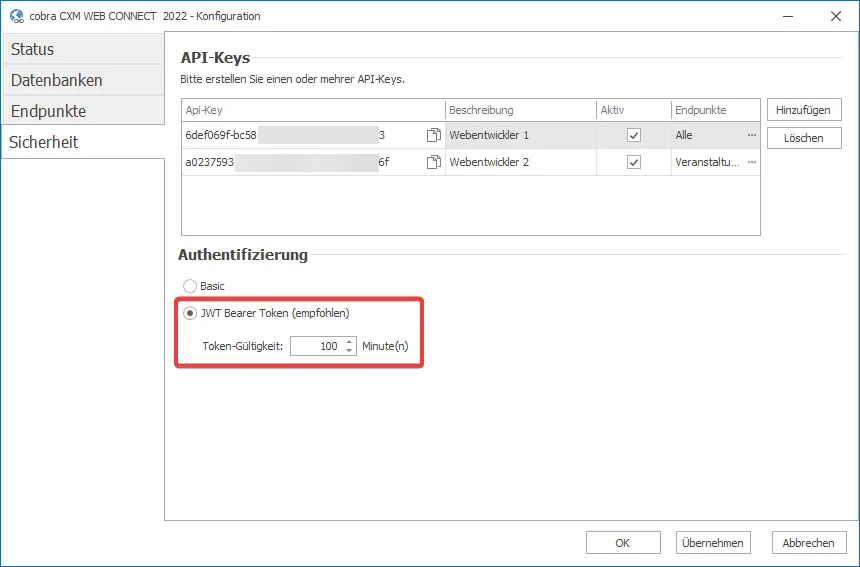

Authentifizierung

Wählen Sie hier die gewüschte Art der Authentifizierung aus.

Es gibt zwei Sicherheitsstufen, wir empfehlen die Option »JWT Bearer Token«.

CORS (Cross-Origin Resource Sharing)

Hier können Sie optional einen HTTP-Header als Urspung (Origin) für das Cross-Origin Resource Sharing (CORS) eingeben.

Abschluss

Haben Sie alle Schritte der Konfiguration durchlaufen, bestätigen Sie mit »Übernehmen« bzw. »OK«.

- Starten Sie den Dienst jetzt neu, damit die geänderten Einstellungen gültig werden.

Denken Sie daran, die API-Keys an die betreffenden Personen weiterzugeben.